MDM-Software, also Mobile Device Management, basiert auf einer Client-Server-Architektur. Das bedeutet, dass der MDM-Prozess einen Client und einen Server umfasst. Im Fall von MDM fungieren mobile Geräte als Clients und der MDM-Server als Server. MDM arbeitet nicht nur mit Smartphones oder Tablets – es kann auch Laptops verwalten. Derzeit ist die Anzahl der mobilen Geräte, die in geschäftlichen Prozесах eingesetzt werden, enorm und wächst weiter, einschließlich firmeneigener Geräte sowie persönних Geräten, die Mitarbeiter für Arbeitszwecke nutzen. Der Grund, warum MDM zu einem unverzichtbaren Bestandteil des Arbeitsalltages geworden ist, liegt darin, dass all diese Geräte mit minimaler physischer Beteiligung der Mitarbeiter – sowohl Endnutzer als auch IT-Abteilungen – korrekt verwaltet und überwacht werden müssen.

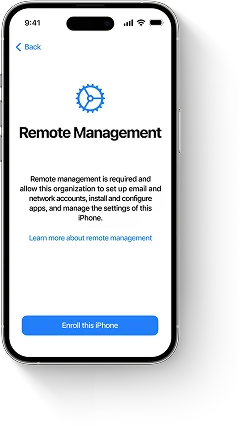

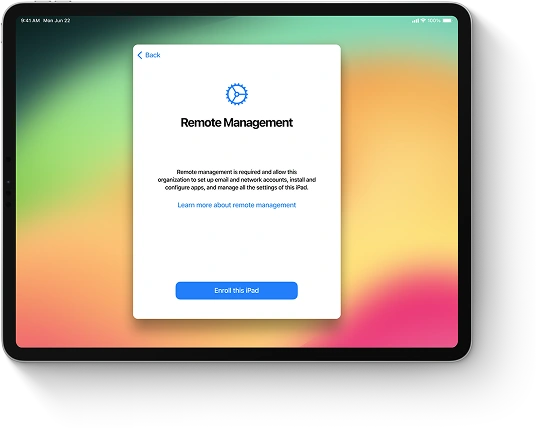

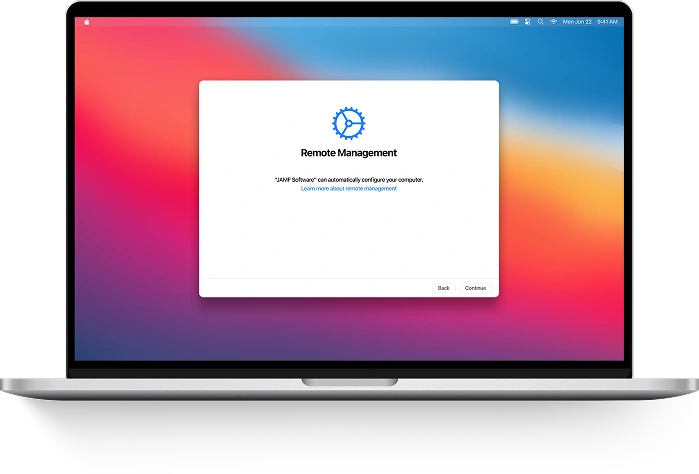

Bevor ein MDM-Server Geräte konfigurieren und Einstellungen, Sicherheitsrichtlinien oder Einschränkungen in Bezug auf Apps, Konten und Internetnutzung übertragen kann, muss eine MDM-Konfigurationsdatei (Payload) in den Einstellungen des Geräts installiert werden. Sobald ein Gerät in ein MDM-Programm aufgenommen wurde, beginnt der MDM-Server damit, Einstellungen, Updates und weitere Daten über die OTA-Technologie (Over-the-Air) zu übertragen.

Grundsätzlich besteht der MDM-Arbeitsablauf aus vier Schritten, da der MDM-Server keine Benachrichtigungen direkt an Endgeräte – also verwaltete mobile Geräte – senden kann:

1. Der MDM-Server verwendet den Apple Push Notification Service (APNS), um eine „Wake-Up“-Benachrichtigung an mobile Geräte anzufordern.

2. APNS sendet diese Benachrichtigungen an die Geräte, um sie darüber zu informieren, dass sie sich für weitere Befehle mit dem MDM-Server verbinden müssen.

3. Die mobilen Geräte stellen eine Verbindung zum MDM-Server her, fordern die Befehle an und führen sie anschließend aus.

4. Die verwalteten mobilen Geräte senden die Ergebnisse der ausgeführten Befehle an den MDM-Server zurück. Auf diese Weise müssen IT-Abteilungen oder Administratoren die in das MDM-Programm aufgenommenen Geräte nicht manuell konfigurieren. Dieser Ansatz ist besonders vorteilhaft für Unternehmen, die zahlreiche Geräte an verschiedenen Standorten einsetzen, da so sichergestellt wird, dass jedes Gerät mit Zugriff auf Unternehmensdaten korrekt verwaltet wird, was Datensicherheit und ordnungsgemäße Nutzung gewährleistet. Diese Art der Fernverwaltung ermöglicht zudem das Nachverfolgen, Sperren und Löschen verlorener oder gestohlener Geräte, um Datenlecks zu verhindern.